Newsletter

Exklusive Expertentipps, Anwenderberichte und mehr.

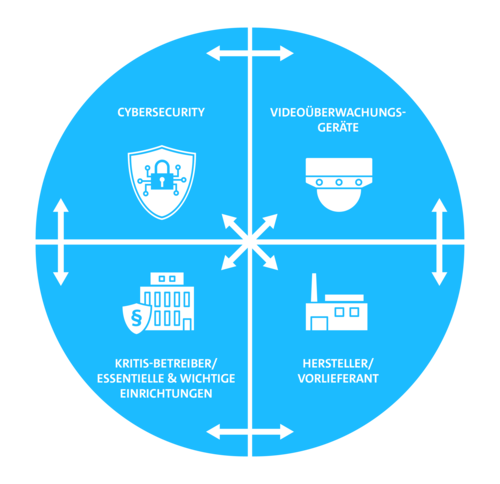

Die Richtlinie für Netz- und Informationssicherheit (NIS-2) und das europäische Gesetz zur Erhöhung der Widerstandsfähigkeit gegen Cyberangriffe (CRA) legen spezifische Anforderungen an die Cybersicherheit von Produkten mit digitalen Komponenten fest. Vor diesem Hintergrund sind auch die Pflichten der Hersteller, etwa von Videoüberwachungstechnik, gestiegen. Jürgen Seiler, Head of Business Development bei Dallmeier electronic und Experte im Bereich KRITIS, beantwortet wichtige Fragen zum Thema Cybersecurity in der Videoüberwachung.

1. Welche Pflichten haben Hersteller von Überwachungstechnik, sowohl auf Hardware- als auch auf Softwareebene, um sicherzustellen, dass ihre Produkte den Standards der Cybersicherheit entsprechen?

Die Verantwortung der Hersteller ergibt sich aus der Endkundensicht. Diese müssen nämlich die gesamte Wertschöpfungskette betrachten, inklusive der Vorlieferanten. Und dabei ist in Bezug auf die physische Sicherheit – und dazu gehören natürlich auch die Surveillance-Komponenten – eines ganz wichtig: Netzwerkbasierte Videosicherheitsprodukte für die physische Sicherheit (z. B. für Perimeterschutz, Gebäudeschutz) dürfen nicht die „andere“, die komplementäre Sicherheit der KRITIS-Betreiber, nämlich die IT- und Cybersicherheit, gefährden. Videoüberwachungskameras und -systeme dürfen kein Einfallstor in das IT-Netzwerk oder OT-Netzwerk der Kunden sein!

Als europäischer Hersteller von Videoüberwachungsgeräten haben wir unsere unternehmerische Verantwortung schon vor bzw. abseits gesetzlicher Regulierungen wie der EU-NIS-2-Richtlinie und dem Cyber Resilience Act (CRA) freiwillig und proaktiv wahrgenommen. Maßgebliche Orientierung für Hersteller und Anwender bieten dabei die in der EU-GDPR festgelegten Richtlinien „Security by Design“. Wir sehen, dass Endkunden deshalb verstärkt Produkte und Lösungen nachfragen, die diesen Kriterien entsprechen und „Made in Europe“ sind. Auch die NDAA-Compliance – obwohl in der EU offiziell gar nicht relevant – wird nicht selten als Qualitätskriterium herangezogen.

2. Worauf sollten Kunden und Nutzer achten, wenn sie nach einer geeigneten Überwachungslösung suchen? Welche Erwartungen sollten sie an Hersteller, deren Installateure und Integratoren stellen und welche Cyber-Verantwortung liegt bei den Nutzern selbst?

Bei der Auswahl von Herstellern und Integratoren ist es ratsam, vorab einen gründlichen Herstellercheck durchzuführen, um sicherzustellen, dass die Produkte technisch ein Höchstmaß an Cybersicherheit bieten sowie den Anforderungen an physische Sicherheit entsprechen. Dies umfasst Bewertungen, Prüfungen und Nachweise zur Cyber-Konformität. Weiterhin sollten Produkte die Prinzipien „Security by Design“ und „Privacy by Design“ der EU-GDPR einhalten. Rechtskonformität gemäß europäischen Richtlinien und nationalen Gesetzen (NIS-2 | RCE | CRA) ist ebenso wichtig. Zur Rechtskonformität gehört auch, dass die Lösungen tatsächlich einen angemessenen physischen Schutz nach dem „Stand der Technik“ bieten und die Lieferkette den Sicherheitskriterien entspricht. Die Unbedenklichkeit des Herstellers und seines Herstellerlandes ist zu prüfen, insbesondere in Bezug auf autoritäre Drittstaaten. Bei letzterem geht es zum einen um mögliche Einfallstore, aber auch darum, ein mögliches zukünftiges staatliches Durchgriffsrecht auf die eigenen Anlagen im Blick zu haben. Validierte Referenzen und Kompetenznachweise in physischer Sicherheit und Cybersicherheit sollten eingeholt werden und es empfiehlt sich genau zu prüfen, inwieweit der Hersteller beide Dimensionen von Resilienz gemeinsam geprüft hat.

3. Vielen Nutzern, insbesondere Privatpersonen und kleineren Unternehmen, mag nicht sofort klar sein, warum Cybersicherheit ein Thema sein sollte, wenn sie Überwachungslösungen einsetzen. Was würden Sie empfehlen, um die Risiken zu verdeutlichen und das Bewusstsein dafür zu schärfen?

Die Cybersicherheit bei der Nutzung von Überwachungslösungen ist ein oft unterschätztes, aber äußerst wichtiges Thema. Heutzutage sind Kameras, Workstations und Aufzeichnungssysteme fast immer mit dem Internet verbunden, da sie als „IoT“-Geräte agieren. Das bedeutet, dass sie genauso anfällig für Cyberangriffe sind wie jedes andere vernetzte System. Um die Risiken deutlich zu machen und die Nutzer zu sensibilisieren, empfehlen wir, eine permanente Awareness für Risikoanalyse, Cybersicherheit und Cyberhygiene zu schaffen. Dazu gehören regelmäßige Schulungen und Trainings.

Geeignete technisch-organisatorische Maßnahmen (TOMs) helfen dabei, die Cybersicherheit zu gewährleisten. Dazu gehört die Einhaltung des „Stand der Technik“ sowie die Sicherstellung der Sicherheit der Lieferkette. Beim Erwerb, der Entwicklung und der Wartung von IT-Systemen und Komponenten sollten Sicherheitsmaßnahmen getroffen werden, um Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit zu vermeiden. Zudem gilt es, die bestimmungsgemäße Verwendung sicherzustellen und regelmäßige Sicherheitsupdates einzuspielen.

Ganz besonders wichtig ist es, das Risikobewusstsein bei Anwendern und Management zu schärfen. Deshalb empfehlen wir, die Awareness für die hohe Priorität der Cybersicherheit und die Vorbereitung auf die Gesetze erhöhen. Z. B. durch das Aufzeigen von medienwirksam bekannten Fällen, welcher monetäre Schaden und auch Imageschaden entstehen könnte, bis zum worst case der Gefährdung der Business Continuity bzw. Insolvenz. Hilfreich ist auch der Hinweis auf die verschärften Haftungsregeln für die Geschäftsleitung und die drohenden Bußgelder nach NIS-2, RCE sowie auf Verordnungen und Richtlinien wie etwa der DSGVO (Security by Design) oder der amerikanischen NDAA.

4. Die Beliebtheit von cloud-basierter Überwachungstechnik nimmt stetig zu. Welche potenziellen Risiken entstehen durch die Abhängigkeit von externen Dienstleistern? Oder sind Cloud-Dienste möglicherweise sogar cybersicherer, da Cloud-Anbieter mehr Wert auf Sicherheit legen? Welche Aspekte sollten Nutzer in Bezug auf Cybersicherheit berücksichtigen, wenn sie Cloud-Dienste für Überwachungszwecke nutzen?

Der Erfolg und die weltweite Akzeptanz von Cloud-Technologien und Cloud-Anwendungen ist aus unserer Sicht eine Bestätigung dafür, dass Unternehmen und Nutzer ein gewisses Grundvertrauen in die Cloud aufgebaut und gewonnen haben. Und Ja, Cloud-Anbieter können aus unserer Sicht stärker in Sicherheitstechnologien investieren und auch professionelleres personelles Know-How vorhalten als der Kunde bzw. das mittelständische Unternehmen oder auch Großunternehmen selbst. Allgemein gilt, dass sowohl bei Cloud-Betrieb als auch bei On-Premise-Betrieb die entsprechenden technischen und organisatorischen Maßnahmen bezüglich Cybersicherheit gemäß den Industriestandards eingehalten werden müssen. Die größte Gefahr ist oftmals auch der Anwender bzw. der Mensch selbst, egal ob Cloud oder On-Premise. Aus technischer Sicht besteht heute kein Unterschied mehr bezüglich der Sicherheit von Cloud und On-Premise Umgebungen in der physischen Sicherheit.

5. Wie gewährleistet Ihr Unternehmen die Sicherheit seiner Lösungen im Bereich Cybersicherheit?

Neben der Einhaltung von Datensicherheitsvorschriften durch den Anwender tragen auch wir als Hersteller von Videoüberwachungsanlagen eine hohe Verantwortung. Unsere Produkte und Lösungen bieten unseren Kunden ein äußerst breites Portfolio an bewährten technischen Funktionen für Datensicherheit und Datenschutz. Dadurch, dass sich die komplette Entwicklung und Fertigung in Regensburg, Deutschland, befindet, haben wir zudem die volle Kontrolle über sämtliche Wertschöpfungsschritte und können in allen Aspekten für ein Höchstmaß an Cybersicherheit sorgen. Die Entwicklung und Fertigung im Rahmen einer rechtsstaatlichen Ordnung gewährleistet darüber hinaus Neutralität gegenüber staatlicher Einmischung und ein Maximum an ethischer Verantwortung. Unsere Produkte sind konform zu EU-GDPR, NDAA und allen geplanten Direktiven im Zusammenhang mit Datenschutz und Cybersecurity, wie EU NIS-2, EU RCE, EU CRA, in Vorbereitung mit dem EU AI Artificial Intelligence Act, und der DIN 62676-4. Unser internes ISMS (Information Security Management System) und unsere internen IT-Sicherheitsprozesse sind konform und zertifiziert nach ISO 27001.

Mit 40 Jahren „Made in Germany“ steht Dallmeier für ein Höchstmaß an Sicherheit in Bezug auf Recht und Compliance, Datenschutz und Cybersecurity.